脆弱性対策の方法と

ツールの選び方・おすすめ製品セキュリティの脆弱性を埋める

ソリューション

脆弱性対策とは

脆弱性とは、一言でいえば実装されているソフトウェアの弱点やセキュリティ上の盲点を指します。時代によってポイントは変わりますが、今も昔も、情報セキュリティの被害は弱いところを突かれて被害が発生してしまうことは変わらないため、脆弱性対策の基本は弱点や盲点を作らないことにあります。

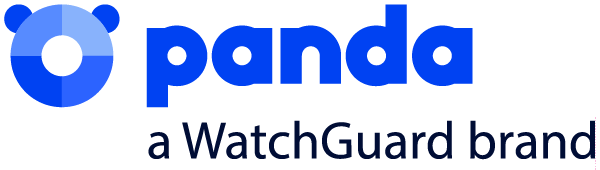

脆弱性を突いた攻撃にはいくつかの種類があり、主にメールを使った標的型攻撃や添付ファイルを開封してしまうことによるウィルス感染、社内外のサーバーへ攻撃を仕掛けられてしまうスキとなる不備(古いファームウェアやWEBページの不備)があります。

上記でいうセキュリティ上の盲点とは、人間の不注意(セキュリティ規定を守らない)やメンテナンスの不備(アップデートされていない)から発生します。

脆弱性が発生する原因

脆弱性が発生する原因は、①初期の実装や設計にミスがあった(WEBアプリケーション等)ケースや、②ソフトウェアアップデート等の適用を忘れてしまうケースなど、その原因のほとんどは人為的なミスによるものです。映画でよく見られるような人為的に攻撃を仕掛けるハッキングも基本的にセキュリティ対策の不備を突いて攻撃を仕掛けることになるので、人為的なミスをいかに無くすかが対策の基本になります。

原因①初期のシステム設計や実装(コーディング等)にスキがあるケース

初期のシステム設計や実装(コーディング等)にスキがあるケースは、システム設計時の予測不足と、ソフトウェアやアプリケーションの設計時のミスに大別されます。IPAなどの公的機関やセキュリティツールベンダーから脆弱性対策のガイドラインや実装方法をまとめたガイドブックが発行されていますが、最新のセキュリティ対策情報を参照して実装し、定期的に改修を行わないと、当該脆弱性を突かれてしまい、WEBサイトの改ざんや個人情報の流出等を招いてしまいます。

原因②ソフトウェアアップデートの適用が正しく行われないケース

大手ベンダーの開発したソフトウェアは、設計時に高いレベルのセキュリティ対策が考慮され、リリース後に見つかったセキュリティリスクについても定期的もしくは臨時にリリースされるアップデートによって対策が施されます。しかし、リリースされたアップデートファイルを適用していないと、結果的に無防備な状態となってしまうため、セキュリティホールとなってしまいます。

原因③故意に仕掛けられるケース

故意に仕掛けられるケースも多数存在し、最初からバックドアとして外部からアクセスできるような入り口を作っておくケース、ウィルス等の手段で内部のデータを送信するアプリケーションを仕掛けるケース、退職する社員が腹いせにツールを仕掛けていくケースなどが挙げられます。特に退職する社員が在籍していた企業に恨みを持っているケースでは、金銭目当てに個人情報を持ち出すケースもあるので注意が必要です。

脆弱性の被害事例

被害事例①Webサイト上のフォームが

改ざんされてしまうケース

クロスサイトスクリプティング(XSS)と呼ばれる、SNSなどの動的なWEBサイトにある入力フォームの脆弱性を狙う攻撃により、WEBサイト上のフォームが改ざんされてしまうことで、偽の入力フォームが作成され、個人情報漏洩につながってしまうケースや、背後のデータベースから情報が流出してしまうケースが多くなっています。※IPA「ソフトウェア等の脆弱性関連情報に関する届出状況[2021年第2四半期(4月~6月)]」より

被害事例②会社の情報資産が

暗号化されてしまうケース

大手ベンダーの開発したソフトウェアは、設計時に高いレベルのセキュリティ対策が考慮され、リリース後に見つかったセキュリティリスクについても定期的もしくは臨時にリリースされるアップデートによって対策が施されます。しかし、リリースされたアップデートファイルを適用していないと、結果的に無防備な状態となってしまうため、セキュリティホールとなってしまいます。

被害事例③古いサーバーよりウィルスが

侵入してしまうケース

コロナ禍によるテレワークの急拡大により、VPNサーバーを増強した古いサーバーを再利用したりするケースが増えていますが、利用対象者の拡大に伴いウィルスが侵入してしまうケースが散見されています。

脆弱性対策を行うための

「脆弱性診断」とは?

脆弱性診断とは、上記のような脆弱性のポイントに対して、脆弱な部分が無いかどうかを調査することです。

セキュリティ対策の基本は弱いところを作らない、定期的なソフトウェアの更新、セキュリティソフトウェアやファイヤーウォールなどを適切に導入することが基本になります。これらのメンテナンスを行い、正しく管理されていれば、被害に遭う可能性は80%以上減少するというデータもあります。

しかし自社内にセキュリティ対策の専門チームを持っているようなところを除けば、大多数の企業では上記のような作業・管理を完璧に行うことが難しく、どうしても抜けやもれが出てしまいがちになります。また、攻撃側も企業側の対策に合わせて攻撃手法を進化させているため、未知の攻撃に襲われる危険が出てきます。

こうした状況を受け、近年では外部からセキュリティ対策が正しく運用・準備されているかどうかを確認する診断サービスやツールが登場しています。

脆弱性診断の2種類の方法

脆弱性診断には大きく、人(コンサルタント)によって行われるサービスと、診断ツールによって行われるサービス、および診断ツールを使ってユーザー自身で診断を行うものに大別されます。

診断ツールによるサービス

(ユーザー自身による

診断ツールを利用した自己診断)

診断ツールによるサービスでは、専用のツールを使って検査を行います。

- 【メリット】

- 人手では対応が難しい、網羅的な検査や大量のデータを一気にスキャンすることが可能です。ツールのレポートで適用すべきパッチの有無、最新バージョンの有無などを出力する製品もあり、その場合、セキュリティの知識が必要なく、簡単に脆弱性診断ができるのも大きなメリットです。

- 【有効活用のポイント】

- ツールベンダーや代理店の有償サービスを契約する、製品トレーニングを受講するなど、ツールに習熟したサービスやサポート体制があるかどうかを確認した上で導入するとより効果的に活用できます。

人によって行われるサービス

ツールによる網羅的な検査ではなく、

専門のコンサルタントによる検査が実施されます。

- 【メリット】

- 網羅的な検査と違い、特定の領域を重点的に検査するといった柔軟な対応や、検査結果の解説、対策実装の際のコンサルティングまで幅広い分野における対応が可能な点がメリットです。

- 【有効活用のポイント】

- 人の手で行われるもののため、依頼内容によってはツールによる診断よりもコストも時間もかかる傾向があります。そのため、まずは「ツールで全体を診断し、特に重要な部分をコンサルタントに依頼する」といったステップを踏んで活用するのがおすすめです。

脆弱性診断の診断箇所

診断箇所としては大きくサーバー側とクライアント側に大別されます。

最近ではSaaSやクラウド環境に対しても診断が行われることがあります。

- サーバー側

- サーバーそのものや、プログラムのソースコード、WEBアプリケーションの実装などが診断対象になります。また、ペネトレーションテスト(実際に疑似的な侵入を行い、実地で弱点を洗い出すテスト)も行われます。

- クライアント側

- PCや携帯端末などが対象になります。

脆弱性の対策方法

対策①最新の実装ガイドを確認して、

脆弱性となるポイントをなくす。

IPAやセキュリティツールベンダーが出している最新の実装ガイドを参照して、セキュリティ対策に漏れがないような改修を定期的に行います。また、WAFなどの対策手段を並行して実装することも効果的です。

対策②ソフトウェアアップデートを適用する

メーカーから出されるソフトウェアアップデートの一覧を確認し、適用する必要がある場合にはできる限り早いタイミングで適用します。最近はアップデートがあると自動的に通知してくれるツールもあるので、そのようなツールを補助的に活用するのも一手です。

対策③定期的に診断を行う

上記①、②の対策を行うことが基本ですが、どうしても漏れが出てしまったり、メーカーからのアップデートが遅れてしまう等の自体が発生してしまう恐れがあります。そのような事態に備えて、定期的にツールもしくはコンサルティング会社に依頼するなどして、自社の脆弱性となるポイントを洗い出します。

脆弱性対策に役立つツールを選ぶ

3つのポイント

パッチ管理

セキュリティ対策の基本となるソフトウェアアップデートに漏れがないように、パッチ管理を行う管理ツールを導入します。ベンダーのウェブサイトを確認してアップデートされるものから、セキュリティの情報サイトを確認して定期的なアップデートをかけてくれるものなど、さまざまなツールがあります。

資産管理

セキュリティ対策が必要となるサーバーやPCなどの外部機器、中にインストールされたアプリなど、社内資産がどこに存在するのか正しく管理するために必要となります。自社の運用管理環境と親和性の高いものを選ぶことがポイントです。

ログ解析(SIEM)・

複合対策(XDR)ツール

大量のセキュリティログを解析し、潜在的な脅威を可視化することで、脆弱性対策を強化できます。ログ解析をもとに、攻撃の検知や防御などの対策が行えるXDRツールを導入することで、より複合的な対策を構築することも可能です。

パッチ管理機能を備えた

バックアップツール

Acronis Cyber Protect Cloud

Acronis社が提供する「Acronis Cyber Protect Cloud」は、次世代バックアップ機能とデータセキュリティ機能を融合したバックアップソリューションです。データ保全を目的としたバックアップ機能から、アンチマルウェア機能やパッチ管理など、高度なマルウェア対策も可能です。バックアップだけではなく、セキュリティ対策まで、1つのプラットフォームで包括的に運用されたい方におすすめです。

Panda Adaptive Defense 360

資産管理に強みを持つツール

LANSCOPE Cloud/on-premises

MOTEX社が提供する「LANSCOPE Cloud/on-premises」は、パッチの自動適用を含む資産管理や、操作ログの取得など社内のPC管理を一元管理できるソフトウェアです。国内でこちらも多くの実績を持ちます。「LANSCOPE Cloud/on-premises」は中小企業だけでなく、大企業(複数拠点、大規模環境)での監視にも対応しています。クライアントが利用するリソースが少ないため、低スペックなPCでも利用することができます。

また、インシデント発生時には、操作ログやアプリの稼働ログを取得することにより、不審な通信を送信しているPCとアプリの特定が可能です。直観的に操作できるUIにより、専門的な知識がなくても、日々の脆弱性対策が簡易的にできます。SIEM製品など外部ツールと連携することにより、より広範囲のログ管理も可能です。提供形態としてオンプレミス版とクラウド版が双方提供されています。

SKYSEA Client View

Sky株式会社が提供する「SKYSEA Client View」は、国内で多くの企業、公的機関に使われているツールです。CMでもおなじみで、社内の資産を一元管理することができます。特に管理対象の広さが特徴で、PCだけではなくスマートフォン、プリンタやハブなどネットワークに接続された機器を一元管理することができます。大き目のアイコンと整理された管理画面により、工数をかけずに資産管理、操作ログ管理ができることが特徴です。また、UTMなどの他社製品と連携することにより、脆弱性を狙ったサーバー攻撃の早期発見が可能になります。

ログ解析(SIEM)・複合対策(XDR)に強みを持つツール

Elastic Security

Elastic社が提供する「Elastic

Security」は、Elasticsearch、Kibana、Beats、Logstashで構成される検索・分析エンジン「Elastic

Stack」を使用した、業界最高水準のサイバー攻撃からの防御、検知に対応したXDRソリューションです。

あらゆるフォーマットのセキュリティデータを取得でき、リアルタイムに検索、分析、可視化することができます。SIEM機能とエンドポイントセキュリティを一元化するため、単独のセキュリティソリューションでは検知が難しいエンドポイントからネットワーク、クラウドにまたがる包括的な脅威の監視・攻撃の検知・対処が可能です。

脆弱性対策ツールならTD SYNNEX

TD SYNNEXでは、お客様の課題に沿った脆弱性対策ツールをご提案させていただきます。

脆弱性対策ツールの製品選択にお悩みの際は、ぜひ以下のボタンからお問い合わせください。

よくある質問

- 「脆弱性」とは何を指しますか?

- 脆弱性とは、実装されているソフトウェアの弱点やセキュリティ上の盲点を指します。時代によってポイントは変わりますが、今も昔も、情報セキュリティの被害は弱いところを突かれて被害が発生してしまうことは変わらないため、脆弱性対策の基本は弱点や盲点を作らないことにあります。

- 脆弱性対策のために何をすれば良いですか?

- 脆弱性対策の方法は、①最新の実装ガイドを確認して脆弱性となるポイントをなくす ②ソフトウェアアップデートを適用する ③定期的に診断を行う、の3点が中心となります。①・②の対策を行うことが基本ですが、漏れが出てしまったり、メーカーからのアップデートが遅れてしまった時に備えて、定期的にツールを使用して、自社の脆弱性となるポイントを洗い出すことが重要です。おすすめの脆弱性対策ツールはこちらをご覧ください。

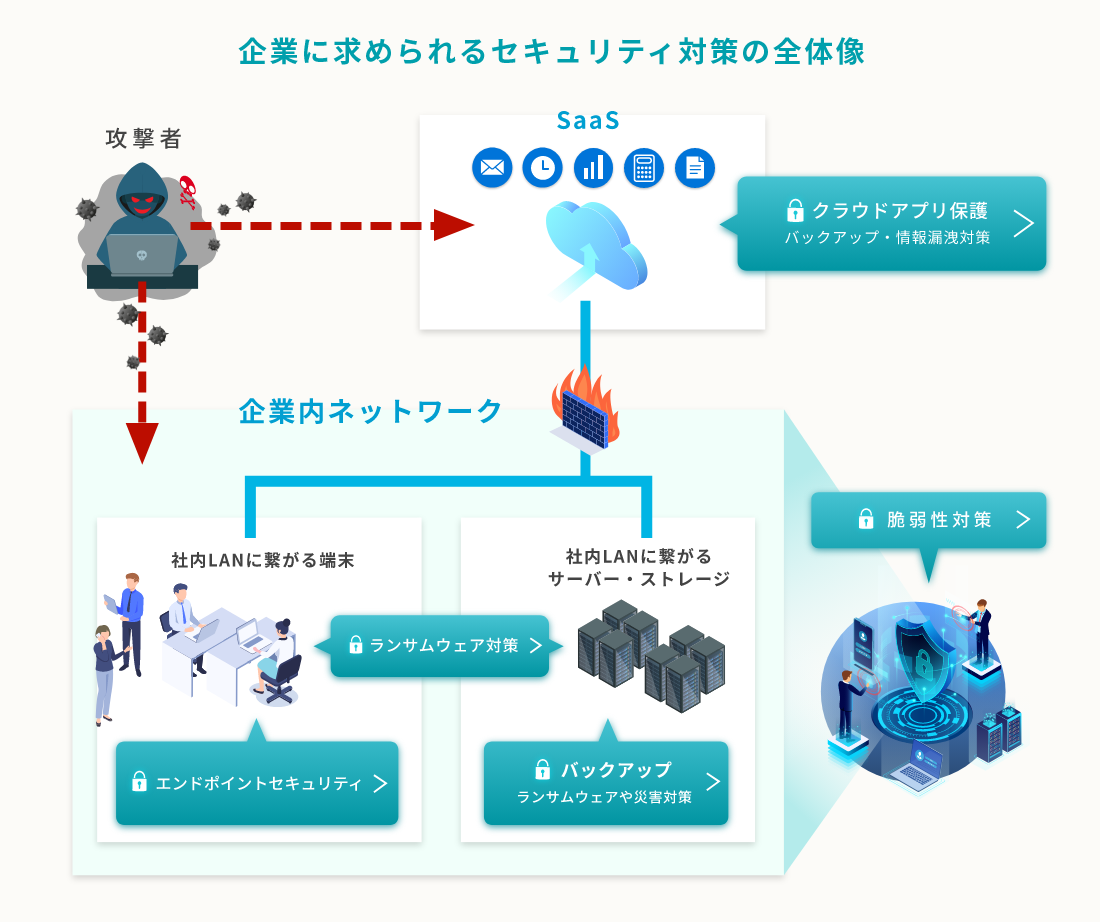

その他のセキュリティソリューション

ランサムウェア対策

ランサムウェアは、感染すると端末等に保存されているデータを暗号化して使用できない状態にした上で、そのデータを復号する対価として「身代金」を要求する不正プログラムです。IPA(独立行政法人 情報処理機構)が毎年発表している「情報セキュリティ10大脅威(組織)」では、ランサムウェアによる被害が2021年の第1位にランクインしており、今もなお被害が拡大している警戒すべきマルウェアです。

このページでは、ランサムウェア対策ができるソリューションをご紹介します。

バックアップソリューション

バックアップとは、データの紛失や損失、破損などに備えてコピーを別の環境に保存することを指します。ランサムウェア等のマルウェア感染時や天災の被害を受けた際に、バックアップがなくデータ喪失が起きてしまうと、データが利用できなくなることで企業の業務継続に深刻な影響が及びます。基幹系システムのように、その企業を支えている重要なシステムは、必ずバックアップを取得する必要があります。

このページでは、バックアップによるデータ保全のためのソリューションをご紹介します。

エンドポイントセキュリティ

エンドポイントセキュリティとは、ネットワークの末端に接続されているPCやサーバー、スマートフォンなどに対するセキュリティ対策のことです。従来は企業ネットワークの入り口を防御する境界型のセキュリティが主流でしたが、テレワークの急拡大や攻撃手法の多様化により、企業ネットワークの入り口だけを守るのではなく、企業ネットワーク全体を踏まえて防御する必要性が生じ、昨今エンドポイントセキュリティのニーズが高まっています。

このページでは、エンドポイントにおける検知および隔離のためのソリューションをご紹介します。

クラウドアプリ保護

クラウドアプリで代表的なものには、「Microsoft 365」や「Google Workspace」などがあります。各クラウドサービスには、強固なセキュリティ対策が施されており安心して利用できますが、長期間の「データ保全」や、社員の誤操作から生じる「データ流出」に関しては、利用者側の責任になります。SLAを把握した上で、バックアップの取得や情報漏洩対策を行い、クラウドアプリ内のデータを保護する対策が必要になります。

このページでは、クラウドアプリ保護のためのソリューションをご紹介します。

ソリューションを組み合わせて包括的なセキュリティ対策を

上記のようなセキュリティソリューションを組み合わせることで、エンドポイントの端末から

クラウドサービスにいたるまで、様々な課題に対するセキュリティ対策が行えます。

セキュリティは一か所でも穴が空いてしまうとそこが弱点となってしまうため、

包括的な視点で対策することが最も重要です。

TD SYNNEXでは、お客様の課題に沿った

最新のセキュリティソリューションをご提案させていただきます。

セキュリティ対策をお考えの際は、ぜひお問い合わせください。